정확히는

주로 일본, 홍콩, 중국, 대만, 북한, 러시아 등 동아시아권[1]의 대기업 임원, 정치인을 타겟으로 한 해커팀. -꺼라 위키-

몇년전부터 백신 그룹인 카스퍼스키가 이 팀에서 퍼트린 것으로 추정되는 악성 코드에 대해 경고를 함

특이하게 이 악성 코드는 일반 pc를 상대로 작동하지 않고 주로 고위 공직자나 임원 등 특정 고가치 타겟층을 위주로 침투한다고 함

Darkhotel은 초호화 호텔 방의 네트워크를 해킹해서 그 방에 투숙한 고위 인사의 전자기기에 침투해 정보를 훔치는 악성코드로

정보보안 기업들이 추적 중임. 공격 대상은 아시아에 있는 호텔이 대부분이지만 미국도 있다고 함.

프로그램 코드 내부에 남한과 엮여있을 것으로 보이는 한국어가 발견되었고 단순한 소규모 그룹이 아닌 국가적 지원을 받는 단체로 의심된다함

다크호텔의 가장 유력한 발원지로 한국이 꼽히는 것은 단순히 코드 내부에 한국어 주석이나 문법이 발견되어서 그런 것 만은 아님.

가장 처음 등장한 2014년으로 거슬러 올라가면 당시 다크호텔의 가장 큰 피해국은 일본이었고 전세계에 감염 된 3000여기의 단말기 중 2000여기가 일본을,

그것도 호텔에 투숙한 고위 기업인을 대상으로 할 정도로 타겟이 명확했음.

이 시기 신일철주금과 포스코, 그리고 도시바/샌디스크와 SK하이닉스가 각각 1조원대 소송전을 벌이고 있었는데

산케이 신문은 다크호텔의 표적이 집요하게 일본 기업인들을 노리는 것을 두고 정황상 대한민국의 정부 혹은 기업조직이 정보유출을 노리고 있다 의심함.

두 번째로는 2015년에 북한 웹 사이트를 대상으로 펼쳐진 공격임.

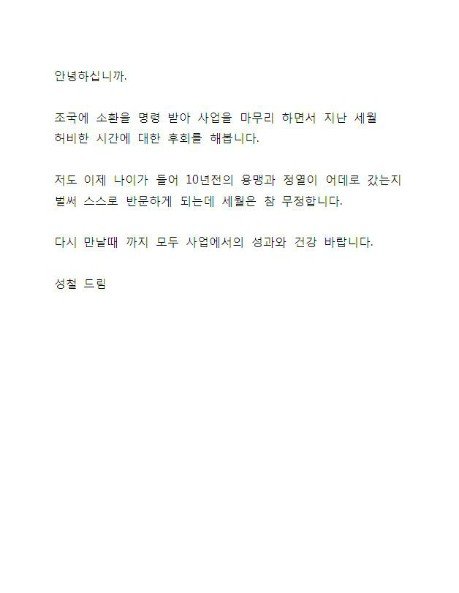

북한 조선중앙통신 웹 사이트 취약점에서 다크호텔을 발견한 전문가들은 이를 북한 사이트에 접속하는 외국인을 공격하기 위한 멀웨어로 생각했는데

분석하고 보니 다크호텔이 대상 선정을 최신 업데이트를 받는 PC가 아니라 옛날 버전을 사용하는 구형 시스템

(폐쇄적인 국가 특성상 업데이트가 한참 느릴 북한같은)을 정밀하게 노리고 무차별적이고 집요하게 정보를 수집한다는 점에서

북한을 대상으로 한 공격이라는 결론이 나옴.

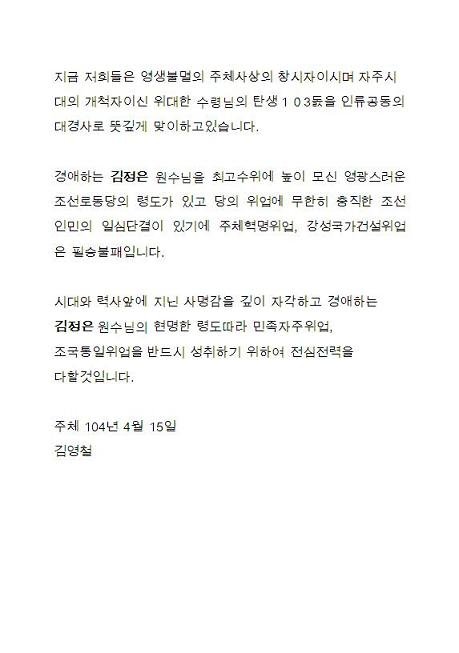

세 번째로는 2016년에 시행 된 중국과 북한 고위 간부 및 임원을 대상으로 펼쳐진 공격임.

감염 된 PC가 중국이나 북한 고위공직자가 사용한다는 정황증거가 수집되면 무해한 JPEG 파일로 위장한 스피어 피싱 프로그램을 보내고,

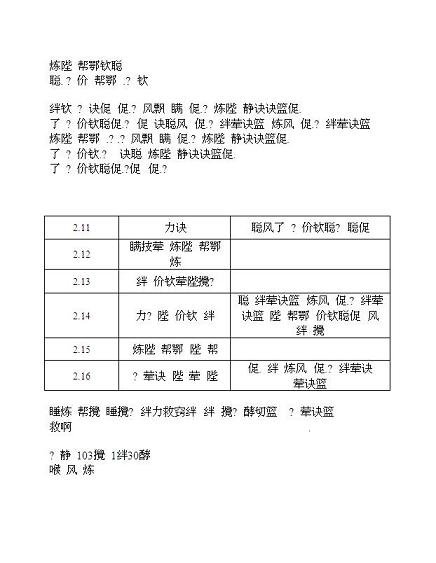

사용자가 무심코 실행시키면 저 화면을 띄운 후 백도어 프로그램을 실행시켰음.

더 악랄한 것은 처음 피싱이 실패하면 몇 달 잠복했다가 다른 날짜와 다른 내용의 피싱 파일로 공격을 계속 시도 하는 고도의 소셜 엔지니어링 기법을 보여 줌.

중국을 목표로 피싱을 시도할 경우 1월 하순 즈음에 2월 11일부터 시작하는 스케줄 이미지 파일을 보내고, 5월 하순쯤에 6월 스케줄이 적힌 이미지 파일을 다시 보내거나 하여

결국엔 낚이게 만들 정도.

타겟이 된 국가와 목표들을 보면 ㅇㅈ?

https://www.dailysecu.com/news/articleView.html?idxno=50617

(IP보기클릭)58.151.***.***

(IP보기클릭)175.196.***.***

Darkhotel해커 : 야, 공유해. 나도보자 | 20.02.25 13:26 | | |

(IP보기클릭)180.66.***.***